Endlich war es soweit: Das eigene Haus stand vor der Tür und Johannes hat sich um die Netzwerkverkabelung und das Netzwerkdesign gekümmert. Hier eine Zusammenfassung meiner Gedanken und deren Umsetzung – offen für kritische Rückfragen, Verbesserungsvorschläge und Bewunderungsbekundungen. :)

Ausgangssituation

Gebrauchtes Haus, keine Netzwerkverkabelung vorhanden. Drei Geschosse (Keller, Erdgeschoss, Dachgeschoss), alle sollen vernünftig mit WLAN versorgt werden. Trotzdem möchte ich möglichst viele Geräte direkt per Kabel anschließen. Also natürlich nur die, die einen LAN-Anschluss haben, wie der Fernseher oder die Sonos Lautsprecher. Internetanschluss über klassisches 2-Draht der Telekom, DSLAM mit VDSL auf der gegenüberliegenden Straßenseite. 100/40 MBit/s Leitung läuft super stabil. Fritzbox 7430 seit Jahren vorhanden und weiterhin funktionstüchtig. Zwar nur 100 Mbit/s Ports, aber das reicht ja für den Internetanschluss. Fürs vernünftige Verteilen von verschiedenen WLANs werde ich auf Ubiquiti UniFi setzen, weil AVM da leider nichts gescheites zu bieten hat.

Verkabelung

Verlegt habe ich ausschließlich Cat 7 Doppelkabel (scheint man wohl auch Duplex zu nennen, was mir aber komisch vorkommt). Cat 6 oder 6a hätte natürlich für Gigabit LAN auch völlig ausgereicht, aber auf Grund irgendwelcher physikalischen Gegebenheiten hatte man mir geraten, stets die aktuell beste Variante zu nehmen. Und überhaupt!

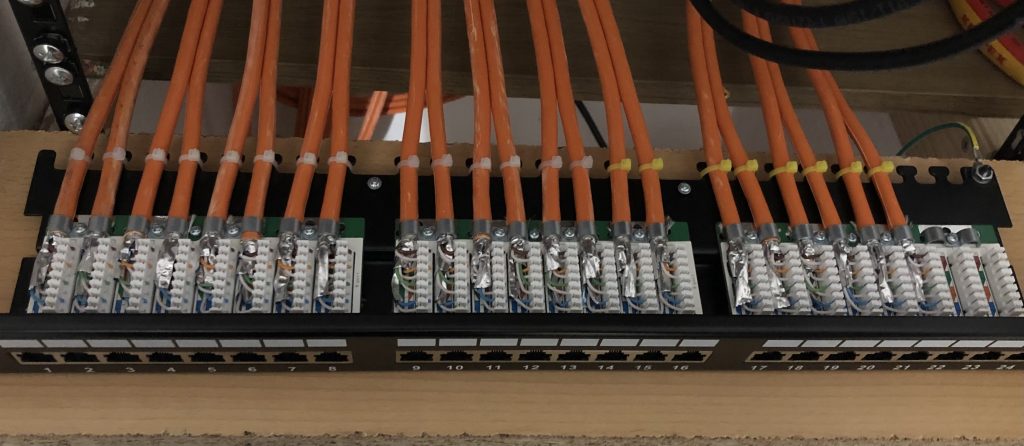

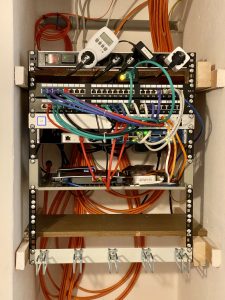

Insgesamt 21 Doppelkabel, also sage und schreibe 42 Anschlüsse liegen nun im Haus. Hehe. Ausgangspunkt ist stets meine Netzwerk-Nische im Keller, wo ich zwei Rackschienen im 19″ Abstand reingebaut habe. Über ein 6 mm² grün/weiß Kabel habe ich die Schose an die Potentialausgleichsschiene angeschlossen und somit abgesichrt. Horizontal habe ich alle Netzwerkkabel entweder im Keller verlegt (um dann ins EG hochzubohren), bzw. durch einen stillgelegten Schornstein nach oben auf dem Dachboden verlegt, um dann wiederum ins Obergeschoss runterzubohren.

Die Aufteilung ist wie folgt:

- 6x Büro Schreibtisch: PC, Laptop-Dock, VoIP, diverse Reserve

- 4x Büro hinten: Drucker, Access Point, Testnotebook, NTP Uhr

- 2x Heizungsraum: IoT kommt bestimmt

- 6x Waschkeller: Weil hier der Telekom Anschluss und die Fritzbox liegt, die dann weiter durchgepatcht wird. Außerdem Anschlüsse für den Außenbereich (falls nötig). Fun fact: Waschmaschine und Trocker haben bereits IP, allerdings rein über WLAN.

- 2x Strom Hauptverteilung: Raspberry Pi für Stromzähler/Hausautomation

- 2x Flur EG: Access Point und Philips Hue Bridge

- 4x Wohnzimmer: Fernseher, Playstation, Sonos-Bar und -Sub

- 2x Esszimmer: Weils ging

- 2x Zwischenraum: dito

- 4x Spielzimmer: Die Kids werden hier irgendwann mal Fernseher und Zeugs haben, aktuell aber noch nichts belegt

- 8x Dachboden: An aktuell einer Stelle habe ich vom Dachboden “nach unten” in das Obergeschoss gebort, nämlich für den Access Point. Ansonsten: Raspberry Pis für Spielereien wie NTP, ADS-B oder Temperatur/Wetterstation, Reserve.

Weil es ging und ich entsprechende Kabel hatte habe ich auch 3x Glasfaserkabel (Shortrange) verlegt:

- 1x Waschraum: neben den Übergabepunkt der Telekom, falls mal ein Glasfaseranschluss kommen sollte

- 1x Büro Schreibtisch: Fiber to the Dockingstation?!?

- 1x Dachboden: falls dort mal ein eigener Switch hinsoll um keinen Potentialausgleich über die Netzwerkkabel zu haben, vor allem, wenn Geräte mit Antenne auf dem Dach sind

Fun fact: Mittlerweile *haben* wir sogar die Glasfaser per Deutsche Glasfaser, allerdings wurde sie aus verlegungstechnischen Gründen in einem anderen Kellerraum terminiert. Hahaha. Somit habe ich nachträglich noch ein viertes Glasfaser Kabel im Keller verlegt.

Abgeknickt

Tja, trotz aller Vorsicht hatte ich ein Pärchen der Netzwerkkabel etwas zu hart um eine Stromdosen herumgelegt:

Immerhin habe ich fein säuberlich nach jedem Auflegen im Patchpanel bzw. der Dose die Kabel per Pockethernet überprüft. Dort wurde mir der Fehler als Kurzschluss (“short”) vom Pärchen Nummer 2 angezeigt. Tatsächlich kam kein PoE-Link mit 1Gbps hoch:

Naja, also habe ich dieses Dopplekabel halt nochmal verlegt. Zum Glück war es nur eine kurze Strecke innerhalb des Kellers. By the way: Wer sich die Güte meiner LSA-Auflegungen mal anschauen will:

Find the error. pic.twitter.com/4ExUNpgXNp

— Johannes Weber ? (@webernetz) May 15, 2021

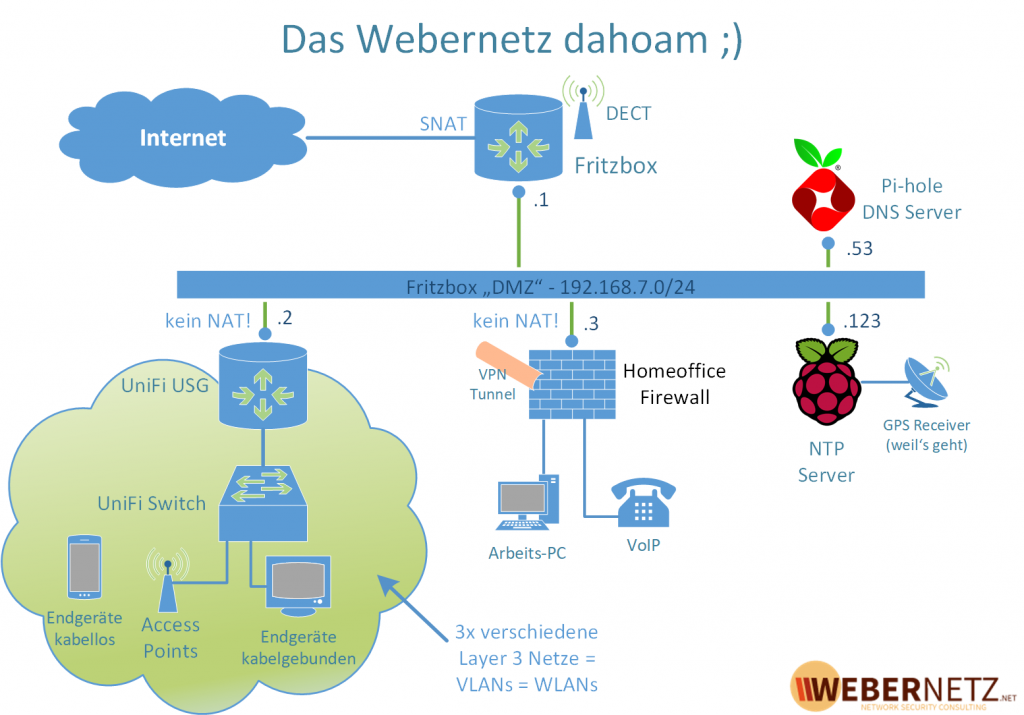

Netzwerkdesign

Wie ist das Netzwerk nun logisch designed? Hier zunächst mal ein Bild:

Kerngedanken:

- Die Fritzbox baut die IP-Verbindung ins Internet auf. Sprich: Die öffentliche IPv4-Adresse liegt an ihrem WAN Interface an. Das hat den Vorteil, dass VoIP für uns privat ohne Probleme funktioniert. (Nicht so wie hier.) Gleichermaßen verwende ich die DECT-Funktionalität der Fritzbox. Das WLAN ist abgeschaltet (!) weil ich das über andere APs im Haus verteile, siehe unten. Ausgehend wird hier klasschiches NAT/PAT für das veraltete Internet Protokoll gemacht. IPv6 wird natürlich weiter nach innen geroutet.

- In dem IP-Netz der Fritzbox befinden sich *keine* Endgeräte. Es dient viel mehr als “DMZ“, in dem ich u.a. meinen Pi-hole und einen Raspi als Stratum 1 NTP Server stehen habe. Auf diese zwei Geräte wird von allen anderen Netzten direkt per Routing zugegriffen. Der NTP Server ist über IPv6 Teil des NTP Pool Projects.

- Mein eigentliches Netzwerk wird dann per Ubiquiti UniFi Komponenten bereitgestellt. Im Zentrum der “USG” Router. (Wird gerne als Security Device bezeichnet, was ich mit einem Schmunzeln zur Kenntnis nehme.) Dieser stellt mir drei verschiedene IP-Netzwerke aka VLANs aka WLANs bereit, welche dann über den Switch bzw. über die Access Points verteilt werden. So kann ich jedem Endgerät, egal ob kabellos oder kabelgebunden, das entsprechende VLAN/WLAN zuweisen und so steuern, in welcher Security-Zone es sich befinden soll. Diese wären:

- Privates WLAN: Für meine privaten Endgeräte wie Smartphones, Notebooks, NAS, Sonos Lautsprecher

- Gäste-WLAN: Reiner Internetzugriff, kein Zugriff auf mein privates Netz

- IoT-WLAN: Für gesprächige IoT Geräte wie Fernseher, Thermomix, Waschmaschine, Philips Hue Bridge, …, ebenfalls kein Zugriff auf mein privates Netz

- Dank der “Firewall” auf dem USG Router konnte ich ein paar Regeln eingerichten, welche mir aus dem Privatem WLAN beispielsweise HTTPS Zugriff auf das IoT WLAN gestatten, so dass ich die Geräte dort managen kann, ohne dass diese wiederum Zugriff auf mein privates Netz haben.

- Für mein Homeoffice habe ich eine komplett getrennte und vernünftige Enterprise-Firewall mit Site-to-Site VPN Tunnel in die Firma. Das Dienstnotebook und VoIP Phone laufen hier drüber. Physikalisch getrennt.

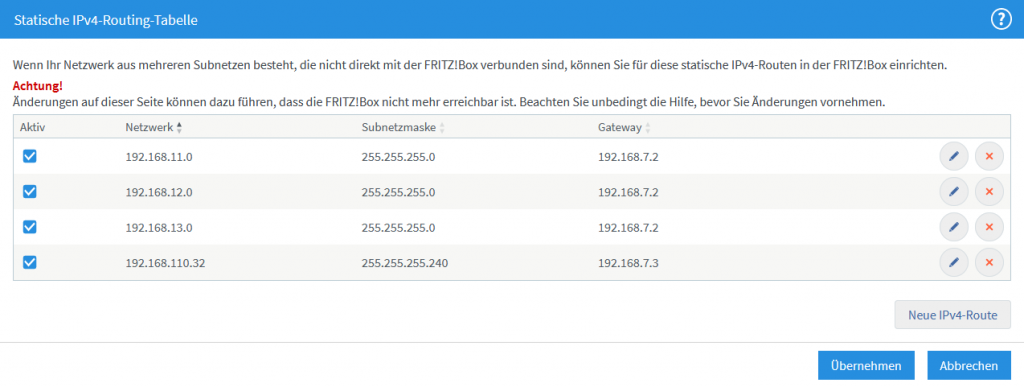

- Beide nachgelagerten Router (USG und Palo Firewall) verwenden *kein* ausgehendes NAT. Somit erspare ich mir für IPv4 das unnötige Doppel-NAT. Hierfür müssen auf der Fritzbox die statischen Routen für die Layer 3 Netze eingerichtet werden:

Das “kein ausgehendes NAT” war auf dem UniFi USG Router übrigens gar nicht so einfach. Über die GUI geht das nämglich gar nicht. Arg. So viel zum Thema “Enterprise Security Gateway”. Hahaha. Und noch was: Wenn demnächst CGNAT beim ISP der Fall ist, habe ich doch wieder ein Doppel-NAT. Hmpf. Aber immerhin erspare ich mir dann das Triple.

Das “kein ausgehendes NAT” war auf dem UniFi USG Router übrigens gar nicht so einfach. Über die GUI geht das nämglich gar nicht. Arg. So viel zum Thema “Enterprise Security Gateway”. Hahaha. Und noch was: Wenn demnächst CGNAT beim ISP der Fall ist, habe ich doch wieder ein Doppel-NAT. Hmpf. Aber immerhin erspare ich mir dann das Triple. - Meine Probleme habe ich übrigens (leider) mit IPv6. Hauptproblem sind die wechselnden Präfixe beim Heimanschluss. Theoretisch kann die UniFi USG ja einen Präfix per DHCPv6-PD beziehen und per RA auf den einzelnen Netzwerken bereitstellen. Aktuell (Version 6.4.54) bekomme ich das aber irgendwie nicht vernünftig zum laufen. Geschweigedenn bei einem Wechsel des kompletten /56er zu einem neuen. Was ein sch***.

Netzwerkgeräte

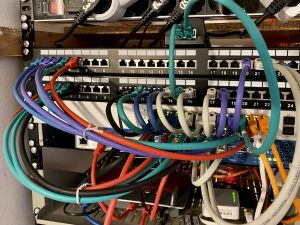

Danke zunächst mal an dieser Stelle an Helms E. für die Vorüberlegungen der Verkabelung, Fabian R. für den Einbau der Schienen, Christian S. für das Helfen beim Auflegen und Timotheus K. beim Verlegen der Erdung!

Hier nun mal zwei paar Fotos von dem Selbstbau.

Wer es genau wissen möchte: Diese Geräte verwende ich konkret:

- AVM FRITZ!Box 7430. Wenn die Deutsche Glasfaser dann fertig verlegt ist (Glasfaser: GPON) wird es wohl eine

5491 oder 5530. Es ist eine 7590 geworden. ;) - Ubiquiti Unifi Management: Cloud Key Gen2 Plus

- Ubiquiti UniFi Router: USG-3P

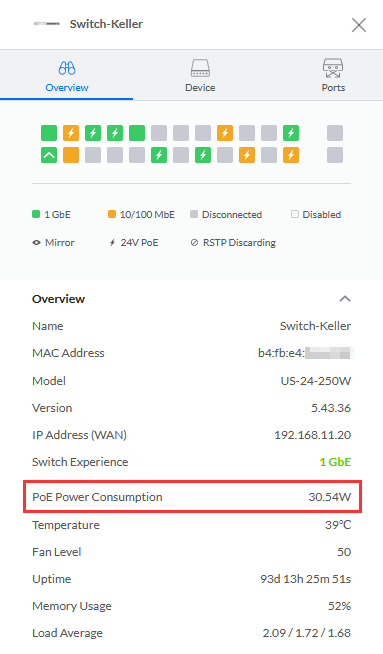

- Ubiquiti UniFi Switch: US-24-250W (mit PoE, siehe unten)

- Ubiquiti UniFi Switch: US-8 (tjaja, da hatte ich extra 4x LAN-Kabel ins Wohnzimmer gelegt, und dann hat es doch nicht gereicht…)

- 1x Ubiquiti UniFi Access Point: UAP-AC-LR

- 2x Ubiquiti UniFi Access Point: UAP-AC-Lite

- Palo Alto Networks Firewall: PA-220

- Raspberry Pi 3 B+ Rev 1.3 für Pi-hole

- Raspberry Pi 3 B Rev 1.2 für NTP Server

PoE

Ganz wichtig zu erwähnen: Ich bin ein großer Freund von PoE!

I‘m a huge fan of #PoE. This time: @ubnt access point and @tweethue bridge (via PoE splitter). pic.twitter.com/eBoAbtFbn4

— Johannes Weber ? (@webernetz) October 1, 2020

PoE splitter 802.3AF/AT powers a #RaspberryPi. Nice! pic.twitter.com/xWYBfeuAHd

— Johannes Weber ? (@webernetz) November 30, 2017

Hehe. Es werden also nicht nur die APs und der CloudKey, sondern auch die Raspberry Pis und die Philips Hue Bridges (ja, zwei!) per PoE betrieben. Ebenso aktuell noch ein RIPE Atlas Probe. Das ist in der UniFi GUI beim Switch auch schön zu sehen (man achte auf die ganzen Blitz-Symbole in der Übersicht oben):

Das waren so in Kürze meine Gedanken. Und was denkt ihr so? ;D

Mein Erster Gedanke ist Eisbär, denn meinen Kindern sage ich regelmäßig, denkt an die Eisbären, wenn ich morgens feststelle, dass Sie mal wieder im Zimmer die komplette Festtagsbeleuchtung über Nacht angeschaltet hatten.

In diesem Sinne: ich hoffe Du hast ne gute Photovoltaik Anlage auf dem Dach ;-)

BTW: Kann PaloAlto immer noch kein PPOE auf dem Subinterface?

Ja, Palo kann weder PoE noch PPPoE. ;) Beides wäre für mich hier cool. So muss ich mein VoIP Telefon nämlich immer noch mit einem Netzteil speisen (PoE), und die Internetverbindung muss zwingend ein anderes Gerät aufbauen (PPPoE). Mittlerweile haben wir ja die Glasfaser. Da wäre es tatsächlich möglich, weil die “Deutsche Glasfaser” einfach DHCP benutzt. Fertig. ;)

“Fürs vernünftige Verteilen von verschiedenen WLANs werde ich auf Ubiquiti UniFi setzen, weil AVM da leider nichts gescheites zu bieten hat.” Was meinst du damit genau?

Damit meine ich zwei Sachen:

1) Das zentrale Verwalten von mehreren Access Points. Sprich: Einstellungen wie SSID/Password müssen nur 1x vorgenommen werden. (Okay, ist bei 2-3 APs noch egal.)

2) Mehrere SSIDs werden auf verschiedene VLANs gelegt. Sprich: Ich kann verschiedene Netze (IP-technisch) per WLAN anbieten.

Beide Fälle deckt AVM nicht ab. FÜr 1) müsste ich alle APs (die es ja gar nicht gibt, es wäre dann alles Fritzboxen) einzeln verwalten und für 2) müsste ich theoretisch mehrere APs parallel betreiben. Ich mag diese Variante mit den 3 verschiedenen WLANs halt schon sehr. Ja, ein reines Gästenetz könnte AVM auch. Aber das flächendeckend zu haben ist dann wieder ein Gefummel…

OK, das mit den 3 WLANs ist nicht zu machen; ist aber vermutlich auch ne Nerd-Anforderung. Alles andere ist kein Problem mehr mit Mesh. Du konfigurierst nur zentral in *einer* FB dein Zeug (Gastnetz, SSIDs etc.), und alle anderen Mesh-Geräte machen das mit. Lassen sich sogar zentral updaten etc. Und auch AccessPoints gibt es, siehe https://avm.de/produkte/fritzwlan/ Heißen zwar Repeater, aber egal. Ich hab z.B. einen FRITZ!Repeater 1200 als AP im Einsatz. Auch die Powerlan-Sachen fügen sich problemlos ein; für die Leute interessant, die nicht so viel Kabel verlegt haben wie du ;-)

Oh wow, das wusste ich gar nicht. Danke. ;)

Kann man über das Mesh hinweg auch ein Gäste-WLAN bereitstellen? Und kann man das auch LAN-Port machen? Wenn ja, dann wären meine Fälle ja quasi alle abgedeckt.

Ein Gästenetz zu haben ist nämlich *keine* Nerd-Anforderung, sondern aus Security-Gründen durchaus sinnig. Ich möchte beispielsweise am Fernseher (Android im Philips) gerne Netflix/YouTube nutzen, diesen aber NICHT in meinem privaten Netz haben.

– Ja, auch das Gäste-Netz wird per Mesh konfiguriert und bereitgestellt.

– Mein “Repeater” hat nur einen LAN-Port, das ist für ihn ja der Eingang, weil im AP-Modus (WAN-Port?). Der FRITZ!Repeater 3000 hat z.B. zwei LAN-Ports. Ob man da einen (wie bei der Fritzbox selbst) als Gastzugang definieren kann weiß ich leider nicht und hab es auch die Schnelle nicht herausbekommen. An dieser Stelle würde sicher ne einfache Fritzbox als AP wieder helfen, die sollte das können. Aber keine schöne Lösung.

– Gastnetz ist keine Nerd-Anforderung, das ist klar. Hatte ich auch nicht so gemeint, sondern dein 3. Netz für das Homeoffice. Das ist keine Standard-Anforderung.

Mein Netz schaut ziemlich ähnlich aus. Also natürlich nur das logische Netz, nicht das physikalische. Keine strukturierte Verkabelung, aber dafür in zwei Räumen Switche…

Und leider keine PA zu Hause?

Nur sind bei mir fast alle IOT Geräte im Trust-VLAN gelandet, damit die Apps und Alexas funktionieren. “Kein NAT auf dem USG” ist interessant, werde ich mal probieren, macht aber bisher auch keine Probleme.

Und der Thermomix hatte bis vor kurzem Probleme, wenn er ein Firmware-Update machen wollte: das hat im Unifi WLAN nicht funktioniert, dafür musste ich dann immer das WLAN der Fritzbox einschalten. Er hat den Download der Firmware begonnen und hat dann kurz vor Schluss des Fortschrittsbalkens angehalten und dann irgendwann eine Fehlermeldung ausgegeben. Ein Ticket an Vorwerk wurde leider nie beantwortet… Aber seit einiger Zeit geht das nun auch direkt über das Unifi-WLAN, keine Ahnung, ob das ein Unifi- oder Thermomix-Update korrigiert hat.

Habe nun das NAT auf dem USG deaktiviert – klappt alles.

Danke für die Idee und den Link zur Seite für die Konfiguration auf dem Cloudkey / Controller.

Ja, sehr gerne. Freut mich, dass es weiterhilft.

Ich habe übrigens mal beim Thermomix nachgeschaut: Das neueste Updates (vor ein paar Wochen) war bereits drauf. Also das läuft schon mal. Warum auch immer es bei dir mal nicht ging.

Habe auch noch eine ergänzende Frage zu deiner Aussage und dem obigen Kommentarthread: “Fürs vernünftige Verteilen von verschiedenen WLANs werde ich auf Ubiquiti UniFi setzen, weil AVM da leider nichts gescheites zu bieten hat.”

Siehst du auch Geschwindigkeitsnachteile des Routers oder der WLANs bei AVM gegenüber Ubiquiti UniFi?

Hi Manuel. Da sehe ich eigentlich keine offensichtlichen Nachteile bei AVM. Das müsste man natürlich mal genauer testen. Rein von den Ports her unterstützen alle Geräte ja Gigabit Ethernet. Und ich würde vermuten, dass der Durchsatz beim reinen Routen auch überall sehr hoch sein dürfte. Mit meinen aktuellen 400/200 MBit/s bei der Glasfaser klappt auf jeden fall alles super. (Und ich surfe ja durch *beide* Geräte durch.) Auch beim WLAN würde ich ähnliche Raten bei beiden Herstellern vermuten. Es hänge ja SEHR vom Standort des Endgeräts ab. Wenn ich mir nur ein paar Meter vom Access Point wegbewegen sackt die Netto-Geschwindigkeit von 400 MBit/s (beim Test mit Speedtest auf dem iPhone) auf unter 200 MBit/s ab.

An dieser Stelle würde ich eher mal den Vorteil bekräftigen wollen, dass AVM “Designed in Germany” ist. Das Preis-/Leistungsverhältnis ist mir bei Ubiquiti manchmal schon fast etwas zu gut, um nicht darüber ins Grübeln zu kommen, ob man da nicht andere datenschutztechnische Bedenken haben sollte.

Weil vom Funktionsumfang bietet Ubiquiti schon signifikant mehr. Es hat eine komplett konfigurierbare Firewall zwischen den Netzen. Es liefert Statistiken für jeden Client bzgl. aktueller Bandbreite, Traffic Statistiken, Signalstärke, … Alles ist grafisch sauber in der WebUI aufbereitet, usw.

Danke für deine Einschätzung

Ich habe da die Erfahrung, dass die FB 6591 (Cable) ein schnelleres WLAN macht, als die UAP-AC-(LR|Lite) , die ich im Einsatz habe. Wohl wegen 4×4 MIMO vs 2×2 MIMO. Bei meinem 1000/50 Anschluss würde man das sogar merken.

Nutze aber trotzdem die “langsamen” Unifi APs, um die bequeme Config zu haben.

Und noch eine Frage:

Siehst du ein Problem oder einen Nachteil wenn IOT Devices nur im Gästenetz der Fritzbox sind?

Gute Frage. In der Tat musste ich mich schon mal selbst fragen, wieso ich eigentlich zwei getrennte Netzte (IoT und Gäste) gebaut habe, da ja beide gleich niedrig privilegiert sind.

Also das Hauptziel ist ja, dass die IoT Teile *nicht* auf meine Privatrechner/NAS/etc. Zugriff haben. Ebenso sollen die Gäste darauf keinen Zugriff haben. Beide Ziele sind mit einem einzigen Gästenetz ja erreicht.

Die Frage ist, ob man vermeiden möchte, dass die IoT Geräte direkt von allen Gästen auffindbar sind. Dies war vermutlich mein Gedanke damals. So nach dem Motto: Die Gäste kommen per UPnP oder sonstwas auf meinen Fernseher drauf, während noch nicht mal ich aus meinem Netz das darf/möchte.

Kurzum: Ich denke, dass ein Gästenetz, in welchem sowohl die Gäste als auch die IoT Geräte sind, vollkommen ausreichen dürfte. ;)

Danke dir.

Dann hänge ich gleich eine Follow-UP Frage an. Wie siehst du das mit NAS (Habe eine DS920+ von Synology im Einsatz) und mit Hausautomatisierung (bei mir Loxone)? In welches Netz würdest du die beiden Komponenten packen?

Hm, das NAS steht bei mir im privaten LAN, damit ich vernünftig drauf zugreifen kann. Die Hausautomation habe ich bei mir teilweise im privaten LAN. Weil ich möchte ja vernünftig darauf zugreifen und möchte gleichermaßen nicht, dass Gäste darauf kommen. ABER: Meine Philips Hue Bridges habe ich beispielsweise im IoT Netz (weil ich ihnen nicht traue was das Ausspionieren anderer Geräte betrifft!) und habe mir aber eine Firewall Regel gebaut, die den Zugriff von meinem Heimnetz auf die Bridges zulässt. Das geht halt mit Ubiquiti UniFi, während es mit AVM Gästenetz meines Wissens nach nicht möglich ist.

Letztendlich ist es immer eine Frage des Vertrauens. Bei Open Source Software für die Hausautomation habe ich ein höheres Vertrauen als bei einem billigen Android-basiertem Fernseher. Irgendeinen Tod wird man immer sterben. Eine richtig eindeutige Antwort bzgl. der Hausautomation habe ich also nicht…

Bei den Fritzboxen kannst du ja einstellen, ob Geräte im Gastnetz sich gegenseitig sehen können oder nicht. Ich hab das immer so eingestellt, dass sei das nicht können. Damit sind sie auch von irgendwelchen eigenen IoT-Devices etc. getrennt.

Tss, was es nicht alles gibt. Ich komme mir echt etwas unterinformiert vor. ;)

Wobei ich mir ja nicht genau vorstellen kann, wie das technisch laufen soll. Vor allem dann, wenn man über mehrer APs im Mesh kommunizieren würde. Werden da einfach die ARP Requests respektive Neighbor Solicitations geblockt oder wie? Multicast und Broadcast Traffic müssten ebenso reglementiert sein. Uah.

Haha, ich hatte so gehofft, dass du da drauf einsteigst, weil ich mir schon immer genau diese Frage stelle. Schade nur, dass ich das, was du vermutest, nicht im Ansatz verstehe :D

Schöner Beitrag. Sieht ähnlich aus wie bei mir, nur die Palo Alto fehlt mir ;-)

Hast du die über deinen Arbeitgeber bekommen oder wie machst du das? Normalerweise kann man die als Privatperson ja gar nicht beziehen und die Lizenzen sind ja auch nicht umsonst.

Was mir gar nicht gefällt sind die LSA-Verbindungen. Hast du auch LSA-Patchfelder? Das ist doch nicht mehr zeitgemäß. Keystone-Module sind zwar ein bisschen teurer, lassen sich aber schneller montieren und haben eine wesentlich bessere Schirmung.

Ubiquiti APs habe ich auch. Ich lasse den Controller aber als Docker-Container laufen. So spart man sich extra Hardware und man ist flexibler mit dem Backup usw.

Hi Tobi. Danke dir. ;)

– Ja, die Palo ist nicht mein Eigentum, sondern kommt vom Arbeitgeber. Ich verwende sie daheim auch rein für die Arbeit, also keine privaten WLANs laufen da drüber oder so.

– Ja, alles ist LSA. Sowohl die Patchfelder (siehe Foto) als auch alle Dosen in den Zimmern. Ich hatte mir Keystone-Module angeschaut, aber das hätte preislich ja Faktor 2 bis 3 ausgemacht. Ich frage mich aber: Wofür? Rein vom Auflegen her habe ich das gut geschafft. Und bzgl. Schirmung: Wie würde sich das denn im Alltag bemerkbar machen? Mir konnte ja noch nicht mal jemand vernünftig erklären, was der Unterschied zwischen Cat6 und Cat7 Kabeln sind. 10G ist für Twisted-Pair noch nicht mal definiert und Stecker gibt es dafür noch gar nicht. Was würde mir also eine theoretisch bessere Schirmung bringen, wenn ich sie noch nicht mal feststellen kann?

– Ubiquiti Controller läuft auf dem CloudKey Gen2 Plus. Der schreibt auch wöchentlich ein Auto-Backup, welches ich wiederum vor einem Update immer runterlade. Das reicht mir als Backup-Strategie. Ich bin da eher froh, dass ich mich um kein System drum herum kümmern muss, sondern einfach alles auf dem Gerät läuft.

Ganz so schlimm ist der Mehrpreis auch nicht. Bei Telegärtner kostet das LSA-Patchpanel rund 100 Euro, die modulare Variante bestückt ca. 170 Euro. Dafür ist man deutlich flexibler und man tut sich leichter beim Verkabeln.

Ich bin auch kein Profi auf dem Gebiet, aber widme mich mal deinen Fragen.

-Im Alltag hat man mit Modulen aktuell keine großen Vorteile, das stimmt.

-CAT6 und CAT7 Kabel sind für unterschiedliche maximale Betriebsfrequenzen ausgelegt. CAT6 bis 250 MHz, CAT6a bis 500 MHz und CAT7 bis 600 MHz. Da CAT6a und CAT7 in der Regel identisch viel kosten, wird oftmals direkt zu CAT7-Kabeln gegriffen.

-selbstverständlich ist 10GBase-T schon spezifiziert, sogar bereits 2006 (!!!) via in IEEE 802.3an

-bei CAT6a sind maximal 100 Meter 10GBase-T möglich, bei CAT6 maximal 55 Meter

-im Privatumfeld mit maximalen Längen von 30 Metern sollte fast immer 10GBase-T möglich sein, hier sind dann eher die fehlenden End- und Netzwerkgeräte der limitierende Faktor, zumindest aktuell

“-selbstverständlich ist 10GBase-T schon spezifiziert, sogar bereits 2006 (!!!) via in IEEE 802.3an” –> Ups. ;) https://de.wikipedia.org/wiki/Ethernet#10GBASE-T

“-im Privatumfeld mit maximalen Längen von 30 Metern sollte fast immer 10GBase-T möglich sein […]” –> Ist das vielleicht einer der Gründe, warum neuere Fritzbox Modelle dieses komische 2.5G aka “NBASE-T” verwenden, weil damit auch schlechtere Kabel verwendet werden können?

Ja das ist auch ein Grund. Der Hauptgrund dürften aber die geringeren Kosten der Netzwerkchips sein. 10GBase-T wird einfach auch noch nicht benötigt.

Schöne Installation – ich hatte das damals mit UAP-AC(lite), Fritzbox und Netgear gemacht https://janscholten.de/blog/2014/09/vlans-im-heimnetz-mit-netgear-unifi-und-fritzbox/

48 Kabel in verschiedene Räume war mir nicht möglich – ich habe, also unspektakulär mit Trunk Ports auf Gigabit Uplinks gearbeitet.

Jedesmal wenn ich Kabel verlege (z.B. für Wallbox/Homeoffice im Keller) wird jetzt auch mindestens ein Duplexkabel genutzt.

Komplett das Haus zu “durchsieben” ist leider nicht realistisch.

Auch Altlasten hindern – 100Mbit PoF vor 10 Jahren hinter der Gibpskartondecke verlegt -> CAT5e+ wäre sinnvoller gewesen. -> Komme da jetzt nicht mehr (ohne größeren Trockbau aufwand ran.

Wer sowas neu plant: Mindestens 1 Duplexkabel pro Raum!

Lessons learned: Es wird eh immer ein Port fehlen -> Ein lokaler Switch der Fernseher UND Receiver UND FireTV und XXX anbindet ist eine völlig legitime alternative zu 6 Einzelkabeln und hat einen akzeptablen WAF.

Leider sind meine Netgear managed switches GS108E (-Plus) in meiner Erfahrung nach nicht so stabil wie sie sein sollten – hin und wieder “steht mein Netz” und läuft erst nach einem Power Cycle der/eines Switches wieder – ansonsten sind die aber völlig ok und preislich super. Die UNIFI hab ich aber auch schon auf der Watchlist.

Auch die UAP-Firmware ist in der letzten Zeit leider eher durchwachsen was die Qualität angeht, sowohl meine Erfahrung als auch das was in den Foren von UBNT zu lesen ist . Zudem gibt es Leider auch bei UBNT einen wachsenden “Druck” Richtung Cloud, der mir eher nicht zusagt (mein WLAN Controller läuft lokal auf Ubuntu nicht CloudKey)

Tolles Projekt – ich freue mich immer wieder wie ein kleines Kind, wenn ich bei mir ein Provisorium durch Dose+Kabelkanal ersetzt habe und der Link steht.