Ich durfte zu Gast bei der #heiseshow zum Thema IPv6 sein. In Anlehnung an die Artikelserie über IPv6 in der c’t 7/2022, in der auch mein Artikel über die Vorteile von IPv6-Adressen erschienen ist, ging es bei diesem Video-Podcast um gängige Fragen zu IPv6 sowohl im Heimanwender- als auch im Enterprise-Segment. Ne knappe Stunde lief die Schose und ich empfand es als ziemlich kurzweilig. ;)

Lange Rede, wenig Sinn – hier ist der Podcast:

Natürlich war es keine didaktisch ausgearbeitete Grundlagenschulung für IPv6, sondern mehr ein fröhliches Durcheinander an Fragen und Antworten – wie es sich für einen Podcast nunmal gehört. Ich hoffe, ihr hattet Spaß beim Anschauen.Wer noch Fragen hat, kann sie gerne auch hier stellen. Ich gebe mir Mühe, alle zu beanworten.

Apropos Fragen und Antworten: Kommentare gab es sowohl bei meinem Artikel auf heise+ als auch bei der #heiseshow Seite als auch auf YouTube zuhauf – teilweise mehrere Hundert. Davon sind natürlich nicht alle fachlich ernstzunehmen, aber zumindest ist etwas Regung drin. Sehr gut!

Photo by Yvette de Wit on Unsplash.

Gude Johannes.

Habe mir die Heise Show zum Thema IPv6 angehört, da mich das Thema sehr interessiert, natürlich auch für meinen Beruf (bin Admin, arbeite aber hauptsächlich, wie wohl die meisten noch, mit IPv4).

Hauptsächlich hat mich das Thema privat interessiert, da ich vor dem Umstieg auf Glasfaser bei der Telekom wunderbar mit DynDNS gearbeitet habe. Habe zuhause ein Wireguard und eine Nextcloud am laufen.

Bei der Glasfaser war dann tatsächlich das Problem, dass ich mich mit v6 wohl oder übel beschäftigen musste. Ich habe mich in die Thematik eingelesen und dann folgendes gemacht, wozu ich mal gerne deine Meinung als Experten hätte (falls du Zeit und Lust hast):

– da ich bei Strato eine Domain habe, habe ich sowohl für Wireguard als auch Nextcloud einen AAAA Record auf die öffentliche IPv6 der beiden Systeme angelegt

– auf meine Fritzbox für die Geräte jeweils eine Freigabe auf die IPv6 Adresse mit den dazugehörigen Ports angelegt

Funktioniert generell gut. Klar, irgendwann wird die deutsche Glasfaser mein Präfix mal ändern, dann muss ich händisch die Einträge bei Strato und auf der Fritzbox anpassen, aber den Aufwand nehme ich gerne in Kauf. Zumal der Präfix seit Schaltung vor nicht ganz einem Jahr sich nicht verändert hat.

Allerdings macht mich doch etwas stutzig:

Da ich mich mit IPv6 noch nicht so gut auskenne, bin ich halt nicht sicher, ob ich es auch entsprechend sicher konfiguriert habe. Mit Wireshark habe ich schon mal getestet und gesehen, dass auf der Fritzbox Verbindungsversuche auf Port 22 der Nextcloud geblockt werden, nur 443 und 80 sind da freigeschaltet.

Ich habe aber eine Portscanner App auf meinem Smartphone. Zu Telekomzeiten habe ich mein DynDNS damit gecheckt und auch nur die Ports gesehen, die auf der Fritzbox frei waren. Jetzt aber, bei Scan der Nextcloud mit IPv6 werden direkt alle Ports als offen angezeigt, und das irritiert mich mega. Weißt du zufällig warum das so ist? Weil auch wenn 22 als offen angezeigt wird, ist er ja dennoch nicht erreichbar.

Und eine abschließende Frage: Immer wenn man z.B. von Sicherheitslücken von Exchange Servern liest, die am Internet hängen, liest man von Portscans quer durchs Netz, um solche Server aufzuspüren. Dies sollte doch mit IPv6 nun nicht mehr so leicht möglich sein, da der zu durchsuchende Adressraum einfach gigantisch groß ist und bis man mal einen entdeckt hatte, hatte man als Admin vermutlich genug Zeit zum patchen gehabt. Ist meine Vermutung hier eher richtig oder falsch??

Gruß

Stephan.

Hey Stephan,

zunächst mal herzlichen Glückwunsch zum Glasfaseranschluss der Deutschen Glasfaser. :) In der Tat scheint die DG den IPv6 Präfix quasi statisch zu vergeben. (Obgleich man keine Garantie hat, das ist schon richtig.) Auch meiner zu Hause hat sich seit der Inbetriebnahme der Glasfaser nicht geändert. Juchu. Details zu meinem Heimnetz: https://weberblog.net/das-webernetz-dahoam/

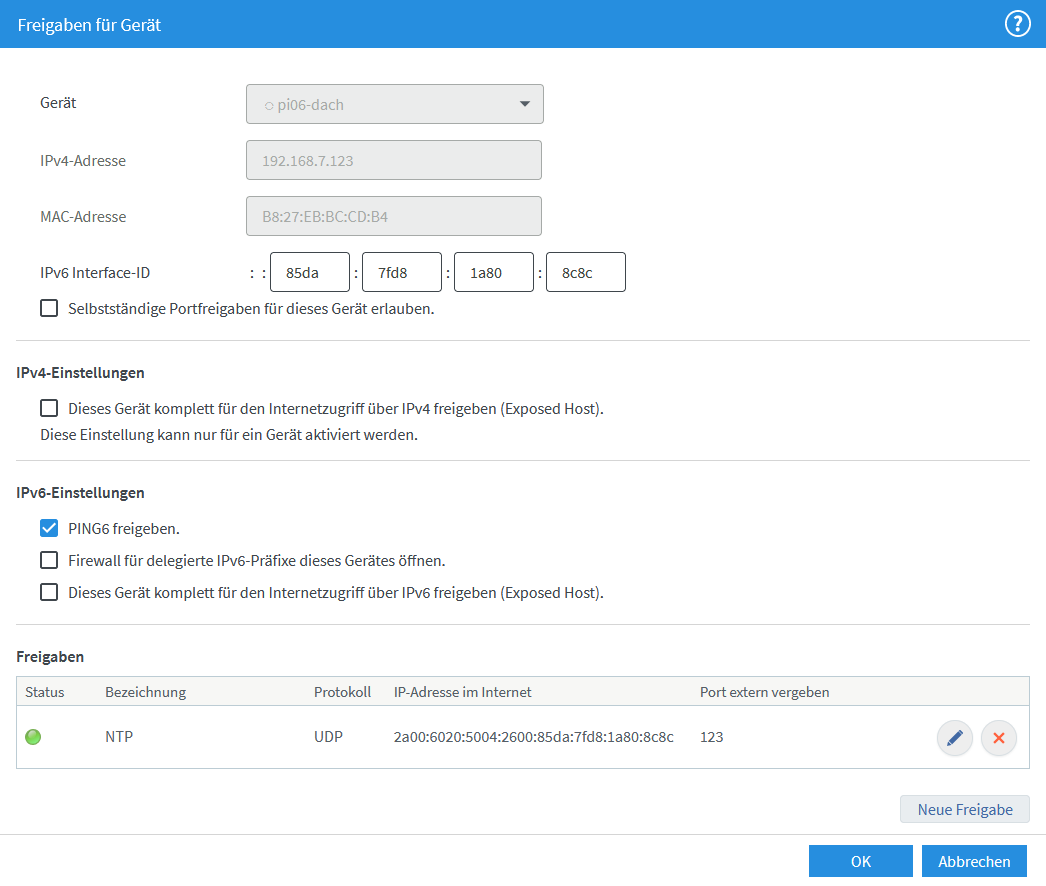

Ich betreibe zu Hause zB einen Raspberry Pi als NTP-Server, welcher per IPv6 auch im NTP Pool Project gelistet ist. Er hat den FQDN “ntp2.weberlab.de”. Genau wie du habe ich den DNS Eintrag auf meinem DNS Server einfach statisch hinterlegt, weil sich die IPv6 Adresse des Raspberry ja wie gesagt nicht ändert. Die Freigabe hierfür in der Fritzbox sieht wie folgt aus:

Neben dem UDP Port 123 (für NTP) und Ping habe ich also nichts erlaubt. Du kannst ja mal testen: Du solltest diesen FQDN pingen können und auch als NTP-Server nutzen können (falls du dazu spontan die Möglichkeit irgendwo hast, vermutlich eher nicht ganz so trivial wenn man damit noch nicht gearbeitet hat). Per SSH auf Port 22 kommst du aber NICHT drauf.

Bzgl. der “Portscanner App”. Nunja, keine Ahnung, was die App genau macht und was sie nachher dann anzeigt. Vermutlich wird eine Art Nmap darauf laufen. Aber auch da ist es manchmal schwierig, die Ergebnisse zu interpretieren. Ich habe jetzt mal von einem Root-Server aus dem Internet einen IPv6 Scan gegen meinen Raspberry Pi hinter der Fritzbox gemacht. Der sah dann so aus:

weberjoh@h2877111:~$ nmap -6 -Pn ntp2.weberlab.deStarting Nmap 7.60 ( https://nmap.org ) at 2022-04-14 09:29 CEST

Nmap scan report for ntp2.weberlab.de (2a00:6020:5004:2600:85da:7fd8:1a80:8c8c)

Host is up (0.59s latency).

All 1000 scanned ports on ntp2.weberlab.de (2a00:6020:5004:2600:85da:7fd8:1a80:8c8c) are filtered

Nmap done: 1 IP address (1 host up) scanned in 66.49 seconds

Sprich: Alle Ports sind gefiltert, was korrekt ist, da hier nur TCP gecheckt wird. Testweise habe ich dann in der Fritzbox mal absichtlich Port 22 TCP zum Pi erlaubt und erneut gescannt:

weberjoh@h2877111:~$ nmap -6 -Pn ntp2.weberlab.deStarting Nmap 7.60 ( https://nmap.org ) at 2022-04-14 09:32 CEST

Nmap scan report for ntp2.weberlab.de (2a00:6020:5004:2600:85da:7fd8:1a80:8c8c)

Host is up (0.69s latency).

Not shown: 999 filtered ports

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 1 IP address (1 host up) scanned in 66.51 seconds

–> Hier wurde dieser Port also erkannt und angezeigt. Ich persönlich habe also ein gewisses Vertrauen in die Fritzbox. An dieser Stelle trotzdem noch mal der Hinweis: Die Fritzbox ist KEINE Enterprise-Firewall!!! Wenn du *wirklich* wichtige Sachen dahinter betreiben möchtest, würde ich zum Einsatz einer richtigen Firewall raten, entweder was aus dem Enterprise-Segment wie eine FortiGate oder zumindest sowas pfSense.

Das war jetzt die Antwort auf Frage 1. Den zweiten Teil beantworte ich in einem weiteren Kommentar.

Gude Johannes.

Danke für die Antwort. Unsere Konfigs sind damit quasi identisch. pfSense wollte ich mir noch dazwischen schalten, da bin ich auch noch am lernen.

Kurz nochmal zum Portscanner:

Ich war so frei und habe deinen ntp2 auch mal geprüft, auch hier wird direkt alles als offen angezeigt. Ich denke einfach, die App kommt trotz richtiger Namesauflösung mit IPv6 nicht so klar.

Falls es dich interessiert und du selbst mal gucken willst, die App heißt “Port Scanner” und ist von “Catch 23”.

Gruß Stephan.

Bzgl. deiner 2. Frage nach einem weltweiten Portscan über alle IPv6 Adressen: Vollkommen korrekt, ein einfacher “Scan über alle IPv6 Adressen” ist vollkommen unmöglich! Der Adressraum ist einfach viel viel viel zu groß. Und jetzt könnte man natürlich denken, dass man somit direkt auf der sicheren Seite ist. Leider weit gefehlt. Es gibt diverse kreative Herangehensweisen, wie man “lebende” IPv6 Adressen im Internet findet. Zum Beispiel durch Google, durch DNS-Enumeration oder DNSSEC-Walking (wenn kein NSEC3 verwendet wird), durch das CT-Log, usw. Beispielsweise hat Shodan mal eigene NTP Server betrieben, nur um an IPv6 Adressen von Clients zu kommen: https://arstechnica.com/information-technology/2016/02/using-ipv6-with-linux-youve-likely-been-visited-by-shodan-and-other-scanners/ Schon fast kriminell. Aber halt funktional.

Talks bzgl. dieser “IPv6 Reconnaissance” gibt es zB von Fernando Gont: https://www.youtube.com/watch?v=AQV_H4YEKW8 oder von Marc “van Hauser” Heuse: ab Minute 19:40: https://youtu.be/c7hq2q4jQYw?t=1187.

Hallo Johannes,

erst einmal vielen lieben dank für die tolle Heiseshow mit dir. Da ich mit iPv6 bisher nicht viel zu tun hatte, wahr das sehr aufschlussreich und interessant. Da ich Zuhause über Kabel am Internet angebunden bin, und Vodafone eine Wechselnde iP mit /62 Präfix (4 Netzwerke, wobei 3 von der FritzBox belegt sind) habe, stellt sich für mich die Fragen wie man hier am besten vorgeht wenn man getrennte Netze mit VLANS haben möchte?

Mit einem eigenen Router könnte man das Präfix-Problem umgehen. Dann bleibt aber noch das Problem das die iP wechselt… Nimmt man hier dann Unique local address (ULA) und erlaubt ihnen den Zugriff nach außen oder gibt es eine Möglichkeit die internen iPv6-Adressen aus der Öffentlichen iP und einen Privaten Teil zusammenzubauen? Und kann man die Geräte dann über eine Verknüpfung ansprechen wenn sich ein Teil der Adresse ändert?

Vielen lieben Dank,

Gruß Patrick

Hallo Patrick,

tja, das ist leider wirklich ein leidiges Thema. Wenn du ernsthaft mit IPv6 und verschiedenen Subnetzen (also Routern) und am besten noch mit einer echten Erreichbarkeit aus dem Internet spielen möchtest, dann hast du zu Hause hinter einem dynamischen Präfix keine Freude. Zumal auch das /62er von Vodafone leider entgegen dem best-practice einfach zu klein ist. Eigentlich sollten ISPs ihren Endkunden (auch privaten!) ein /56er zuweisen. So tun es auch beispielsweise die Deutsche Telekom oder die Deutsche Glasfaser. (By the way: Ich vermute, dass die Fritzbox nur 2x /64er verwendet, oder? Die externer IPv6 Adresse der Fritzbox ist ja nur ein Transfernetz zum Router von Vodafone und vermutlich NICHT in diesem /62er Range. Die zwei internen Netze sind dann das normale und das Gäste-Netz, oder?)

Mit ULAs so ein Testnetzwerk zu Hause aufbauen ist aber auch Mist. Einfach weil man sich da in Sachen verstrickt, die längerfristig *nicht* optimal sind. Beispielsweise bräuchtest du dann ein NPTv6 Gerät, um überhaupt im Internet surfen zu können. Auch kommst du später in die Bredouille, wenn du Dual-Stack bist, also neben IPv4 auch IPv6 ULA-Adressen einsetzt. ULAs werden bei der Address-Selection nämlich WENIGER priorisiert als IPv4-Adressen. Somit kannst du gar nicht richtig testen. Und wenn überhaupt ULAs verwendet werden, dann mit einem echt zufällig generierten /48 Präfix, so wie es RFC 4193 (https://datatracker.ietf.org/doc/html/rfc4193) beschreibt. Daran hält sich nur leider keiner, was längerfristig dann zu genau die gleichen Probleme wie bei den privaten IPv4 Adressen führt, nämlich Adressüberlappung.

Tja, also was empfehle ich dir jetzt? Schwierig. :) Du könntest dir einen echten und eigenen /48 Präfix bei https://www.tunnelbroker.net/ besorgen und ihn an deine Fritzbox routen: https://www.techgrube.de/tutorials/tunnelbroker-net-tunnel-in-der-fritzbox-einrichten

Das geht aber nur dann, wenn deine Fritzbox noch über eine echte öffentliche IPv4 Adresse verfügt und nicht schon etwa per DS-Lite nur noch eine private erhält. Außerdem musst du per Skript einen etwaigen IPv4 Adresswechsel dem Tunnelbroker mitteilen, damit der Tunnel dann weiterhin funktioniert. Vorteil an der Sache wäre aber ganz klar: Du hast einen eigenen und statischen /48er Präfix, mit dem du richtig schön experimentieren kannst.

Soweit mal die Ideen. Viel Erfolg!

Johannes

Hallo Johannes,

erst einmal danke für deine Ausführliche Antwort. Dann mache ich mir mal ernsthaft Gedanken ob ich Wechseln werde. Das Internet über Kabel ist bei uns eh nicht besonders zuverlässig und das DSL wurde in den letzten Jahren schneller.

Die FritzBox zeigt mir DS-Light und /62 an. Die iPv6 und mein Präfix sind aber tatsächlich nur zwei Blöcke identisch. Das Heimnetzwerk passt zum /62 Präfix. Das Gästenetz weicht davon an der letzten Stelle ab. Bei Vodafone ist es speziell bei Kabel schwierig weil ja anscheinend Unterschiede zwischen ehemaligen Unitymedia und KabelDeutschland sind und es anscheinend einen Unterschied macht ob die FritzBox die AVM-Firmware oder die von Vodafone hat.

Ich hatte fast befürchtet das ich mir das etwas zu einfach vorgestellt habe.

Gruß Patrick